前三篇文章主要讲述了APP的接口分析、APP反编译、Genymotion模拟器的配置,本文主要来进行Xposed注入的讲解,前面主要是进行了分析,一些简单的爬虫能够通过上述的方法找到方法爬取,但是一些比较麻烦的爬虫通过上述方法还是难以爬取,例如拼多多会在接口中添加anticontent参数,这个参数通过接口分析以及代码的阅读都不能知道是如何生成的,这个时间我们需要对APP进行Xposed注入获取该参数。

Xposed,大名鼎鼎的 Xposed,是 Android 平台上最负盛名的一个框架。在这个框架下,我们可以加载很多插件 App,这些插件 App 可以直接或间接操纵系统层面的东西,比如操纵一些本来只对系统厂商才 open 的功能(实际上是因为 Android 系统很多 API 是不公开的,而第三方 APP 又没有权限)。有了Xposed后,理论上我们的插件 APP 可以 hook 到系统任意一个 Java 进程(zygote,systemserver,systemui)。

安装Xposed

xposed框架需要root权限,Genymotion模拟器的root权限的获取方法可以看上一篇文章。

下载xposed,并安装

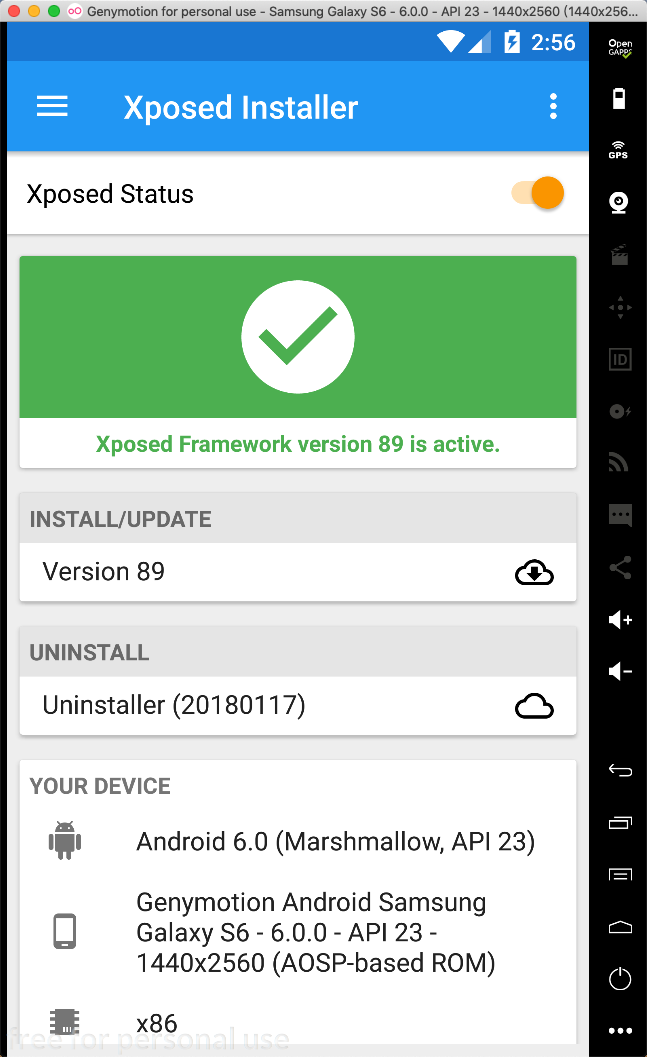

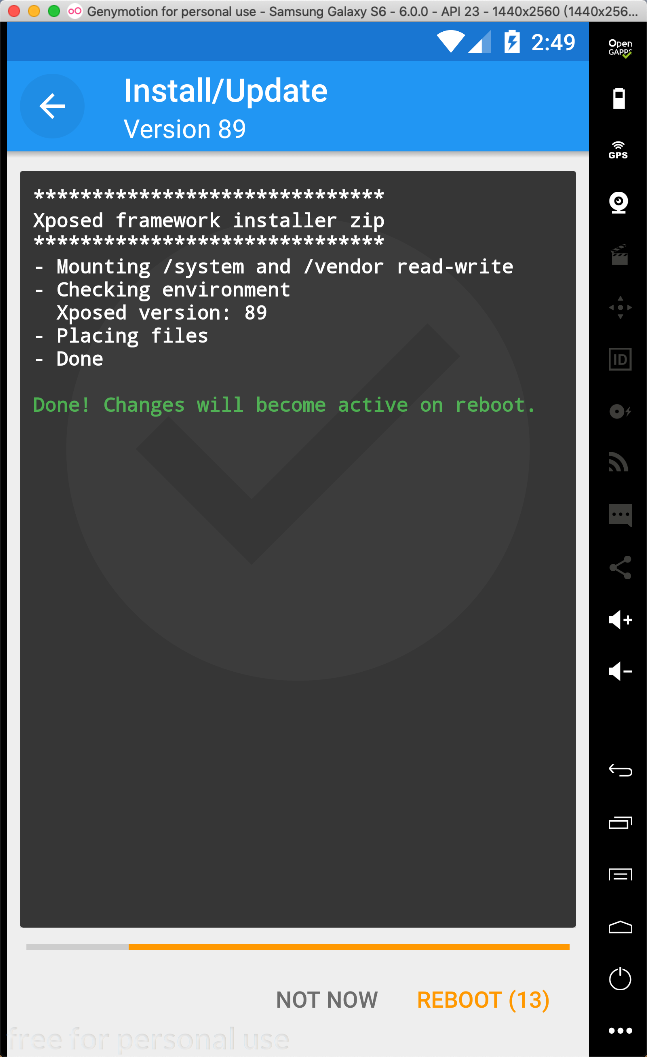

打开app,点击install,等待下载成功后安装,安装过程中会申请root权限。

安装成功后,重启模拟器。